Опубликовано: 23.07.2021

Фишинг – мошенническая уловка, не теряющая свою популярность у злоумышленников уже более 20 лет. Единственное, что меняется со временем – это масштабы и инфоповоды. По мере всплеска общественного интереса к той или иной теме растёт и её привлекательность для «фишеров». (В своем исследовании мы собрали ТОП-поводов 2020 года – от коронавируса до поправок в Конституцию). Чем фишинг опасен бизнесу и как минимизировать риски?

Основная причина распространённости фишинга в том, что это простой с технической точки зрения, но эффективный способ кибератаки. Никакого взлома, главное, найти психологический ключ к сознанию человека. Доверившись мошеннику, жертвы легко отдают тысячи и сотни тысяч рублей.

Ещё больше теряют из-за невнимательности сотрудников, открывших «не ту» ссылку в письме, компании. Так фишинг становится первой ступенью многоходовой атаки, его используют для «доставки» вируса в ИТ-инфраструктуру. Чтобы осуществить свой план и заразить компьютеры жертв «вирусами-шифровальщиками» и «шпионами», мошенники предлагают скачать документы, необходимые в работе, притворяются коллегами и партнерами, создают сайты с фейковыми облачными хранилищами.

Так, в сентябре прошлого года вредоносным ПО были зашифрованы около 400 исследований онкологического диспансера Свердловской области. За восстановление информации хакеры потребовали 80 тысяч рублей. Однако мошенникам не повезло: данные вовремя расшифровали и внесли обратно в базы диспансера.

Но не всем так везёт. По данным исследования компании Sophos, средние расходы бизнеса на восстановление после атаки вирусов-вымогателей в мире в годовом исчислении выросли более чем вдвое. К началу 2020 года они составляли $761 106, а год спустя — $1,85 млн. Средний размер выкупа организаторам таких атак превысил $170 тыс. Согласно докладу Sophos, лишь 8% компаний смогли полностью вернуть утраченные данные после взлома с использованием вирусов-вымогателей. 29% организаций удалось восстановить не больше половины информации.

Один из самых громких случаев последнего времени, который широко освещался в СМИ – кейс Colonial Pipeline, одного из крупнейших мировых поставщик топлива. Нефтепровод оказался заблокирован почти на неделю, что вызвало рост цен на горючее, как в кризисные времена. Компания согласилась на условия хакеров и заплатила им 5 млн долларов.

Если вы считаете, что угроза существует только для крупного бизнеса, это «ошибка выжившего» – истории малого бизнеса просто почти не попадают в новости. Зато попадают в отчеты официальных структур: ФИНЦерт сообщал, что в 2019-2020 гг. фиксировал по 2-3 атаки в неделю на компании МСБ (это очень часто!). Хакеры пытались получить доступ к дистанционному банкингу, вирусы раскидывали с помощью фишинга. И это только официальная статистика по одной отрасли.

При этом у МСБ гораздо меньше возможностей, чем у крупных компаний, отбиться от атаки или расплатиться с вымогателем. Поэтому проблему лучше исключить до ее появления – не дать состояться первой части атаки. Как предупредить фишинговое заражение и какие методы профилактики существуют?

Как распознать фишинг: главные приёмы мошенников

Фишинг коварен тем, что против него нет универсального технического решения, это всегда комплекс мер. Поэтому главное оружие – внимательность сотрудников. Не стоит надеяться, что работник самостоятельно поймёт, какие письма или ссылки в мессенджерах открывать не следует. Информируйте сами. Вот, что нужно знать как алфавит – приметы фишинг-письма:

- В адресе отправителя бессмысленный набор букв.

- Адрес фирмы-отправителя не совпадает с тем, что указан на сайте.

- Имя отправителя и контактные данные отсутствуют.

- Имя отправителя схоже с известной компанией, но в нём присутствуют лишние буквы (ngov.ru).

- Письмо отправлено не с корпоративной почты, а с обычной (gmail.com, yandex.ru).

- У вложенных файлов непонятное расширение или название.

- Ссылки размещены не в тексте, а вшиты в изображения, QR-коды и кнопки.

- При наведении курсора на кнопку или ссылку в письме, в всплывающей подсказке отображается не тот адрес. Часто переставлены всего две буквы в адресе и это не сразу заметно для человеческого глаза. Например, вместо searchinform может быть написано saerchinform.

- Проблемы с грамматикой и орфографией: письма мошенников часто содержат опечатки и ошибки, так как они не уделяют много времени на их вычитку подготовку.

Важно! Если письмо соответствует какому-то пункту из приведённого перечня, это не значит, что оно на 100% мошенническое. Это значит, что надо проявить к нему повышенное внимание и убедиться, что нет других примет атак.

Мало проинформировать сотрудников, проводите учения, благо это можно сделать и своими силами: время от времени вбрасывайте письма-приманки и дообучайте тех, кто «купился». Так поддержите нужный тонус и будете тренировать навык безопасного поведения в коллективе. Есть и услуги профессиональных ИБ-команд, которые проведут учения за вас.

К сожалению, даже успешное прохождение обучения и испытаний не гарантирует результат, потому что способы мошенничества развиваются. Кроме того, если ставится цель зазубрить сценарии, а не понять принцип атаки, польза от обучения снижается. Ведь злоумышленники разрабатывают новые приёмы, выбирают самые правдоподобные способы обращения к сотрудникам компании, а если затеют точечную атаку, могут проработать схему атаки в несколько этапов, чтобы максимально притупить бдительность. В таком случае разобраться, фишинговое ли перед вами письмо, бывает сложно даже ИБ-специалисту.

Разберем пример.

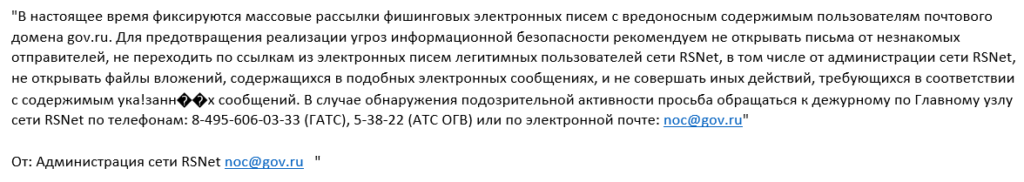

Недавно меня попросили разобраться с примером письма (от государственной организации, скриншот ниже): «Могут ли такие письма содержать угрозу?».

Минимальный «набор» действий я перечислял выше – проверка по всем пунктам показывает, что сообщение безопасно. Оно кроме того не содержит никаких призывов перейти по ссылке, наоборот, пытается всячески предостеречь от этого.

Увы, этого недостаточно, т.к. сообщение может быть частью более сложного сценария:

- Письмо может быть частью более длинной цепочки. То есть первое письмо ставит целью усыпить бдительность, за ним может следовать другое, которое будет призывать к активным действиям.

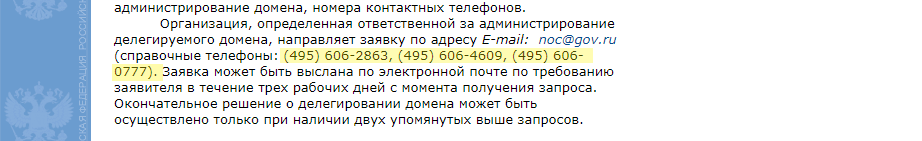

- Сложно разобраться, верные ли телефонные номера указаны в письме. «Пробить» их сложно, на официальном сайте gov.ru указаны похожие номера, но далее есть расхождение – пока не позвонишь, не проверишь. Но на том конце провода могут ждать мошенники, которые втянут жертву в «телефонный фишинг». И уже на этом этапе киберпреступники могут призвать перейти по ссылке, загрузить вложение или сообщить им какую-либо информацию.

Скриншот с gov.ru

- Почтовый ящик может быть взломан. То есть злоумышленник может писать с настоящей, а не поддельной почты. В таком случае мы имеем дело с BEC-атакой (business email compromise, злоумышленник получает доступ к корпоративной учетной записи электронной почты, чтобы при помощи методов социальной инженерии обмануть получателей писем). Тогда до поры вы можете вообще не узнать, с кем общаетесь и какие ц отправителя истинные мотивы.

Повторюсь: письмо, рассмотренное в примере, безопасно. Я намеренно сгустил краски, чтобы показать, как далеко могут пойти мошенники, если всерьез нацелятся на вашу компанию.

Так что же делать в этой ситуации, когда могут быть скомпрометированы и телефоны, и электронные ящики? Остается организовать «круговую оборону».

- Добротная ИТ-инфраструктура. Технические средства защиты в ситуации с фишингом несут вспомогательную функцию. Но это очень важная страховка: если в организации обеспечена добротная защита (от антивирусов и спам-фильтров до DLP-систем для контроля действий сотрудников), это помогает максимально снизить вероятность того, что фишинговое письмо вообще дойдет до адресата. А если и дойдет – максимально снизить риск вероятного ущерба.

- Личная бдительность сотрудников. Учитесь обращать внимание на любые странности нетипичные просьбы в деловой переписке (например, «у нас сменились реквизиты, прошу перевести платёж по новым). Возникают сомнения – связывайтесь с собеседником только по известным вам каналам (телефонам, мессенджерам, через видео-звонок и т.п.), а не по тем, что были указаны в письме.

- Общая культура в обращении с данными. То, что люди считают дорогим и ценным, принято беречь. Если в вашей компании еще не так, призывы к бдительности не помогут.

Пока нет ни единого признака, что мошенники перестанут пользоваться фишингом: это по-прежнему недорогой и действенный метод обмана как обычных людей, так и целых корпораций. Победить проблему помогает только комплексный подход. Если придерживаетесь его, атаковать мошенникам будет дороже потенциальной выгоды. Подыщут более легкую добычу.